In den vergangenen Jahren hat es sich gefühlt eingebürgert, dass Regierungseinrichtungen wie das BMI oder das BMVg bei öffentlichen Aussagen über die Notwendigkeit von guter IT-Security stets von tausenden Cyberattacken täglich auf ihre eigenen Systeme sprechen. So geschehen unter anderem zuletzt in einem Interview der Welt mit der Verteidigungsministerin („Wir wehren 4500 Cyberangriffe am Tag ab“, Quelle: Die Welt). Andere Medien haben diese Aussagen auf das aktuelle Jahr 2017 hochgerechnet und kommen demzufolge auf 280.000 Cyberangriffe seit dem ersten Januar, eine Aussage die so unter anderem auch auf der Webseite der Bundesregierung zu finden ist (Q: bundesregierung.de / lokale Kopie).

Ganz sicher folgen solche Argumente politischen Zielen, aus wissenschaftlicher und technischer Sicht sollten diese Zahlen und insbesondere deren Aussagekraft über die Bedrohung deutscher IT-Systeme jedoch kritisch hinterfragt werden. Dieser Beitrag soll ein erster Aufschlag sein, in dem Versuch solche Zahlen in einen sinvollen Bewertungszusammenhang zu stellen.

Grundsätzlich ist das Problem an solchen Angaben, dass sie in keiner Weise weder die Quantität noch die Qualität der Angriffe differenzieren und folgende Fragen unbeantwortet lassen:

- Werden alle Fremdzugriffsversuche gleich gezählt? Wird bspw. jede automatisiert versandte Phishing-Mail und jeder Portscan gezählt und gleich gewertet?

- Werden wiederholte Zugriffsversuche vom (mutmaßlich) gleichen Ursprung stets neu gezählt oder als ein Zugriffsversuch pro Tag gewertet?

- In welchem Verhältnis stehen voll automatisierte passive Zugriffs- und Analyseversuche zu tatsächlichen Einbruch-Versuchen?

- In wievielen Fällen erfolgen die Hacking-Versuche breit streuend automatisiert und wieviele Angriffe werden gezielt und maßgeschneidert, mit gezieltem Domänenwissen zum spezifischen Angriffsziel von menschlichen Hacking-Teams durchgeführt?

- Wie oft werden „menschliche Schwächen“ (wie schlechte, leicht erratbare Passwörter) ausgenutzt bzw. über „Social engineering“ in Erfahrung gebracht? Wie oft werden im Gegensatz dazu tatsächlich Schwächen und technische Fehler von IT-Systemen ausgenutzt oder diese anderweitig zweckentfremdend ausgehebelt?

- Wie wird zwischen den unterschiedlichen Arten von Fremd-Zugriffen im Cyberspace unterschieden, insbesondere im Spektrum zwischen Zugriffen mit unterbrechenden/dienstunterdrückendem Charakter (wie bspw. DoS-Attacken) und gezielt invasiven Zugriffen mit zerstörerischen Absichten?

Aus meiner Sicht lässt sich erst mit der Ausdifferenzierung von Angriffs-Statistiken nach obigen Fragen darüber eine Aussage treffen, wie gut oder weniger gut einzelne IT-Systeme geschützt sind, welche Systeme besonders schützenswert und gegen welche Form der Angriffe zu bewahren sind und welche Schutzmaßnahmen jeweils am besten dafür geeignet wären. Mit Blick auf die aktuellen Hack-Back-Debatten könnte bspw. seitens der Bundesregierung auf Basis einer solchen Klärung erläutert werden, gegen welche Szenarien von Angriffen ein Hack-Back sinnvoll helfen und warum zu einem derart riskanten Mittel gegriffen werden soll.

Eine Möglichkeit zu einer Aufgliederung dieser Angaben besteht in der Operationalisierung vergleichbarer Daten. Auch wenn damit keine empirisch belastbaren Angaben erzeugbar sind, sollten die Ergebnisse zumindestens für eine annäherungsweise Betrachtung geeignet sein. Dies soll im folgenden zum einen anhand von Zahlen des BSI zu Angriffen auf Regierungsnetze sowie mit Hilfe von Statistiken aus dem aktuellen Data Breach Investigations Report von Verizon getan werden.

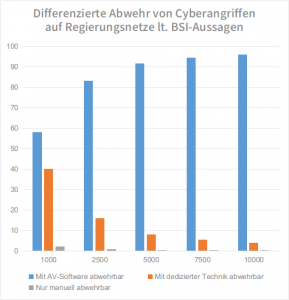

Der Vizepräsident des BSI Gerhard Schabhüser sprach unlängst auf einer Podiumsdiskussion der deutschen atlantischen Veranstaltung („Demokratie in Gefahr? – Bundestagswahl im Cyberzeitalter“) über die täglichen Angriffe auf deutsche Regierungsnetze, mit deren Sicherung und Abwehr seine Behörde beauftragt ist. Seiner Aussage nach erfolgen täglich tausende Angriffe auf die Netzwerke, etwa 400 davon seien nicht durch konventionelle Antiviren-Software erfassbar (bedürfen also technisch hochwertigerer Automatismen) und 20 Angriffe würden spezialisiert durchgeführt und müssten durch Fachpersonal manuell abgewehrt werden. Mit Blick auf die etwas unklare Aussage von „tausenden Angriffen“ bedeutet das, je nach Interpretation von „tausende“ als 1000, 2500 bis zu 10.000 Angriffe, folgendes:

| Angriffe/Tag | Simple, automatisierte Angriffe, durch übliche AV-Software abwehrbar | Technische hochwertige Angriffe, mit speziellen technischen Mitteln abwehrbar | Spezialiserte Angriffe, durch Fachpersonal manuell abzuwehren |

| 10.000 | 9580 / 95,8% | 400 / 4 % | 20 / 0,2 % |

| 7.500 | 7080 / 94,4% | 400 / 5,3 % | 20 / 0,3 % |

| 5.000 | 4580 / 91,6% | 400 / 8 % | 20 / 0,4 % |

| 2.500 | 2080 / 83,2 % | 400 / 16 % | 20 / 0,8 % |

| 1.000 | 580 / 58% | 400 / 40% | 20 / 2 % |

In einer anderen Darstellung sehen diese Angaben in der Gegenüberstellung so aus. Je nach Interpretation des Begriffs „tausende“ ergeben sich zwar Unterschiede, allerdings wird deutlich, in welchem großen Umfang die absolute Mehrzahl an Angriffen durch gute IT-Sicherheitsarchitekturen, Prozesse und Schutzmechanismen automatisiert abgewehrt werden können.

In einer anderen Darstellung sehen diese Angaben in der Gegenüberstellung so aus. Je nach Interpretation des Begriffs „tausende“ ergeben sich zwar Unterschiede, allerdings wird deutlich, in welchem großen Umfang die absolute Mehrzahl an Angriffen durch gute IT-Sicherheitsarchitekturen, Prozesse und Schutzmechanismen automatisiert abgewehrt werden können.

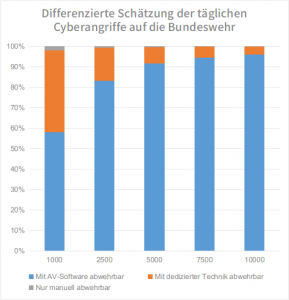

Um eine bessere Differenzierung der eingangs erwähnten „4500 Cyberattacken pro Tag auf die Bundeswehr“ vorzunehmen, werden nachfolgend diese unterschiedlichen Schätzungen auf Basis der obigen Interpretation von „tausende“ auf die Angabe von Frau von der Leyen übertragen. Die Ränder des Spektrums bilden dabei die Maximalinterpretationen (der Worst case im Sinne von „tausende Angriffe“ = 1000/Tag und die Minimalinterpretation (der Best case im Sinne von „tausende Angriffe“ = 10.000/Tag). Eine solche Übertragung kann maximal einen Anhaltswert für tatsächliche Werte liefern, zumal sich die Qualität der Cyberangriffe auf die deutsche Bundeswehr durchaus unterscheiden kann.

| Interpretationsvariante von „tausende Angriffe/Tag“ | Simple, automatisierte Angriffe, durch übliche AV-Software abwehrbar | Technische hochwertige Angriffe, mit speziellen technischen Mitteln abwehrbar | Spezialiserte Angriffe, durch Fachpersonal manuell abzuwehren |

| 10.000 | 4311 | 180 | 9 |

| 7.500 | 4244 | 239 | 13 |

| 5.000 | 4122 | 360 | 18 |

| 2.500 | 3744 | 720 | 36 |

| 1.000 | 2610 | 1800 | 90 |

Der Trend dieser Auswertung bleibt selbstverständlich der gleiche wie zuvor. Die gewählte Darstellungsform soll indes nochmal verdeutlichen, wie gering der Anteil der tatsächlich manuell abzuwehrenden Cyberattacken (unter Berücksichtigung der obigen Prämissen) in jedem Fall ist. Diese Interpretation sagt nichts darüber aus, wie schwerwiegend dieser verbleibende Rest an händisch und durch Fachpersonal zu bearbeitenden Angriffe ist. In aller Regel sind solche, oft als APT (Advanced Persistent Threat) bezeichnete Attacken sehr tiefgreifend in den betroffenen Systemen verankert und bedürfen eines erheblichen Analyse- und Reperaturaufwandes. Eine eingehendere Auswertung, welche Form von Attacken dies sein könnten wird im zweiten, demnächst folgenden Teil auf Basis des aktuellen Data Breach Investigations Report von Verizon vorgenommen.

Der Trend dieser Auswertung bleibt selbstverständlich der gleiche wie zuvor. Die gewählte Darstellungsform soll indes nochmal verdeutlichen, wie gering der Anteil der tatsächlich manuell abzuwehrenden Cyberattacken (unter Berücksichtigung der obigen Prämissen) in jedem Fall ist. Diese Interpretation sagt nichts darüber aus, wie schwerwiegend dieser verbleibende Rest an händisch und durch Fachpersonal zu bearbeitenden Angriffe ist. In aller Regel sind solche, oft als APT (Advanced Persistent Threat) bezeichnete Attacken sehr tiefgreifend in den betroffenen Systemen verankert und bedürfen eines erheblichen Analyse- und Reperaturaufwandes. Eine eingehendere Auswertung, welche Form von Attacken dies sein könnten wird im zweiten, demnächst folgenden Teil auf Basis des aktuellen Data Breach Investigations Report von Verizon vorgenommen.

Eine mögliche Schlussfolgerung soll aus der Auswertung der Zahlen jedoch an dieser Stelle noch hervorgehoben werden. Mit Blick auf die Wirkung von Aussagen wie „4500 Cyberattacken pro Tag“, die sprachlich ein „Hacker-Dauerfeuer auf Bundeswehrnetze“ suggerieren, deuten die obigen Überlegungen auf eine sichtlich gemäßigtere Situation und den Umstand hin, dass ganz sicher nicht alle der gezählten Angriffe immer auch gleich der Qualität eines „Angriffes“ gleichkommen. Letzte sollen und müssen trotz allem durch ein entsprechend qualifiziertes Fachpersonal abwehrend bewältigt werden, hinsichtlich der Rhetorik anlässlich der Einweihung des neuen Cyber-Organisationsbereiches der Bundeswehr und dem postulierten Bedarf an hunderten weiterer „Cyber-Krieger“ – verbunden mit massiven Personalaquise-Projekten – sprechen diese Zahlen aber eine andere Sprache.

Der zweite Teil zu diesen Überlegungen folgt demnächst.