Keyfacts

- entdeckt: 12.05.2017

- sicher aktiv seit: 12.05.2017

- letzte Aktualisierung: —

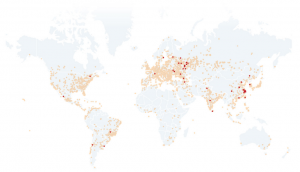

- Verbreitung: ca. 200.000 Systeme in 150 Ländern, insbesondere aber Europa und Nordamerika, viele Unternehmen betroffen

- Infektion und Replikation: Phising für initialen Zugriff, danach Verbreitung über Zero-Day-Exploit in Windows-Netzwerken, Grundlage der Angriffe war EternalBlue, ein Leak aus NSA-Beständen. Dieser wurde u.a. auch bei (Not)Petya verwendet

- Hauptziel: Erpressung über die Verschlüsselung der Daten (Ransomware)

- Vermutliche Herkunft: Anzeichen für Nord-Korea, Zero-Day-Exploits stammen aus Shadowbroker-Leaks von NSA-Tools, Ende 2017 wurde Nord-Korea auch offiziell durch die USA, Kanada und Großbritannien als Urheber beschuldigt

Relevante Dokumente

- „WannaCry ransomware used in widespread attacks all over the world“

(securelist.com / lokale Kopie) - „How to Accidentally Stop a Global Cyber Attacks“ (malwaretech.com [offline] / lokale Kopie), alternativer Link zu Arstechnica.com

- „NSA officials worried about the day its potent hacking tool would get loose. Then it did.“ (Washington Post1 / lokale Kopie)

- „In Computer Attacks, Clues Point to Frequent Culprit: North Korea“ (New York Times / lokale Kopie)

- „The need for urgent collective action to keep people safe online: Lessons from last week’s cyberattack“ (Microsoft.com / lokale Kopie)

- „WannaCry Ransomware Decryption Tool Released; Unlock Files Without Paying Ransom“ (The Hacker News / lokale Kopie)

- „Honda halts Japan car plant after WannaCry virus hits computer network“ (Q: Reuters / lokale Kopie)

- „Patchday: Microsoft sichert XP und Vista ab, warnt vor neuem WannaCry“ (Q: heise.de / lokale Kopie)

Zu den Angriffsvektoren

Die Erstinfektion von WannaCry erfolgte per schadhafter E-Mail. Die Weiterverbreitung erfolgte über eine Sicherheitslücke in Windows Dateifreigaben (SMB). NSA-Mitarbeiter („NSA officials“) dass intern diese Sicherheitslücke selbst als hochgefährlich eingestuft wurde, trotzdem aber jahrelang geheim gehalten wurde. Erst nach dem Shadowbroker-Leak habe man den Bug an Microsoft gemeldet, den diese im März 2017 umgehend in die, als „Patchday“ bezeichneten monatlichen Sicherheitsaktualisierung aller modernen Windows-Versionen integriert haben. Allerdings funktionierte der Bug auch in älteren, nicht mehr offiziell unterstützten und mit Aktualisierungen versorgten Windows-Versionen, wie Windows XP. Demzufolge waren vorallem ältere PC-Systeme von WannaCry betroffen. Aufgrund des agressiven Befalls wurde durch Microsoft ein außerordentlicher Patch für das, eigentlich seit April 2014 nicht mehr unterstützte Windows XP herausgegeben. Die Patches wurden außerdem in einer bis dato einmaligen Aktion auch nochmals über – eigentlich seit langem deaktivierte – Update-Mechanismen im Juni 2017 für ältere Windows-Versionen verteilt.

Verlauf der Angriffswelle

Neben dem raschen Ausrollen der Patches für alte Windows-Varianten konnte die Ausbreitung von WannaCry auch durch die Einrichtung und Aktivierung der, im Code von WannaCry als „Killswitch“ entdeckten hinterlegten Domain realisiert werden. Wannacry prüft ob eine Verbindungsanfrage auf die spezifische Domain erfolgreich ist und stoppt die Infektion sowie Weiterverbreitung wenn die Domain existiert. Diese Funktion könnte bewusst als Deaktivierungsmöglichkeit von den Entwicklern eingebaut worden sein, als Technik zur Erkennung von sogenanntem Sandboxing vorgesehen oder als Testwerkzeug versehtlich in den Code von WannaCry übernommen worden sein. Der, von IT-Sicherheitsexperten aufgebaute Killswitch-Server war zwischenzeitlich selbst Ziel massiver DDoS-Attacken, mutmaßlich aus einem IoT-Botnetz wie seinerzeit Mirai. Ein Erfolg dieser Attacken hätte die Infektionswelle von WannaCry möglicherweise erneut in Gang setzen können. Für bereits infizierte und verschlüsselte Systeme gab es einige Hilfsmittel um die Verschlüsselung zu brechen, die jedoch nur in sehr speziellen Fällen funktioniert haben. Auch mehr als einen Monat nach dem eigentlichen Angriff gab es weiter Medienberichte über Schäden durch WannaCry, wie bspw. in einem Reuters-Bericht über den Autohersteller Honda. Ob es sich dabei um eine Neuinfektion oder eine erst entdeckte bereits bestehende Infektion handelt ist allerdings unklar. Die Berichte darüber halten nach wie vor an.

Schäden

Viele weltweite Unternehmen und öffentliche Einrichtungen berichteten von Infektionen ihrer IT-Systeme, darunter die britische Gesundheitsbehörde National Health Service (NHS) und weitere Unternehmen im Gesundheitsbereich, darunter einige Krankenhäuser die für mehrere Stunden nur eingeschränkt arbeitsfähig waren. Die Autohersteller Renault und Nissan haben in einigen Werken die Produktion stoppen oder reduzieren müssen. Weitere Beeinträchtigungen haben der spanische TK-Konzern Telefónica/O² sowie der Energiekonzern Iberdrola gemeldet, das russische Innenministerium, der US-amerikanische Versanddienstleister FedEx sowie die Deutsche Bahn. Weitere Brennpunkte waren die Ukraine und Taiwan. Betroffen waren darüber hinaus auch viele private PCs, einzelne Nutzer und kleine Netzwerke. Da sich die Ransomware in einmal infizierten Netzwerken schnell ausbreitet, ist es durchaus schlüssig dass auf diesem Wege vom „Einfallstor Arbeitsplatz-PC“ auch Steuerungsanlagen in Unternehmen infiziert werden konnten. Gerade auf diesen laufen noch des öfteren alte Windows-Versionen um Steuerungs-Software die nur für diese Versionen existieren weiter zu betreiben.

Laut einem Medienberichten geht der US-Geheimdienste davon aus, dass die Cyberattacke von Nordkorea ausgegangen ist. Darauf deuten Ähnlichkeiten zwischen dem Code von WannaCry und früheren Angriffen – unter anderem beim Sony-Pictures-Entertainment-Hack – hin:

„Security experts at Symantec, which in the past has accurately identified attacks mounted by the United States, Israel and North Korea, found early versions of the ransomware, called WannaCry, that used tools that were also deployed against Sony Pictures Entertainment, the Bangladesh central bank last year and Polish banks in February. American officials said Monday that they had seen the same similarities. All of those attacks were ultimately linked to North Korea; President Barack Obama formally charged the North in late 2014 with destroying computers at Sony in retaliation for a comedy, “The Interview,” that envisioned a C.I.A. plot to kill Kim Jong-un, the country’s leader. The computer code used in the ransomware bore some striking similarities to the code used in those three attacks. That code has not been widely used, and has been seen only in attacks by North Korean-linked hackers. Researchers at Google and Kaspersky, a Moscow-based cybersecurity firm, confirmed the coding similarities.“ (Q: New York Times)

Nordkorea lehnte die Verantwortung für die Ransomware jedoch offiziell im Rahmen einer UN-Veranstaltung in New York ab: “Whenever something strange happens it is the stereotype way of the United States and the hostile forces that kick off noisy anti-DPRK campaign deliberately linking with DPRK” (Q: Washington Post2 / lokale Kopie). Ende 2017 wurde Nord-Korea auch offiziell durch die USA, Kanada und Großbritannien als Urheber von WannaCry beschuldigt.

Bereits vor der Infektionswelle mit WannaCry wurden die dabei ausgenutzten Sicherheitslücken durch einen anderen Trojaner namens „Adylkuzz“ benutzt um Malware zum Errechnen von Kryptogeld zu verbreiten. Dabei gehen Sicherheitsforscher davon aus, dass Adylkuzz etwa gleich stark verbreitet und weiterhin aktiv ist. Eine technische Analyse ist hier bei proofpoint zu finden (lokale Kopie). Darüber hinaus gibt es den IT-Sicherheitsforschern zufolge Ähnlichkeiten zu einer Malware „Lazarus“ von 2016 (lokale Kopie), mit der seinerzeit Banken und Finanzdienstleister wie SWIFT angegriffen wurden. Zwei weitere Malware-Varianten namens „EternalRocks“ und „BlueDoom“ wurden durch IT-Sicherheitsunternehmen bemerkt, die – zumindestens bislang – allerdings keinerlei Schadwirkung enthielten (Q: Threatpost / lokale Kopie)

- Quelle offline, Link war https://www.washingtonpost.com/business/technology/nsa-officials-worried-about-the-day-its-potent-hacking-tool-would-get-loose-then-it-did/2017/05/16/50670b16-3978-11e7-a058-ddbb23c75d82_story.html

- Quelle offline, Link war http://www.washingtontimes.com/news/2017/may/19/north-korea-denies-responsibility-over-wannacry-ra/