Keyfacts

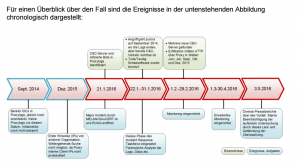

- entdeckt: 21.1.2016

- sicher aktiv seit: Dezember 2014

- letzte Aktualisierung: Anfang 2016

- Verbreitung: Rüstungsbetrieb RUAG (Schweiz), Schweizer Verteidigungsministerium, evtl. weitere militärisch relevante Einrichtungen

- Infektion und Replikation: Spear Phishing, Targeted Attack, stark verdecktes und hierarchisches Kommunikationsmodell der infizierten Systeme mit wenigen versteckten Zugriff auf Command & Control Server

- Hauptziel: Spionage, Wirtschaftsspionage

- Vermutliche Herkunft: Russland unbestätigt, aber enge Verwandschaft zu älteren Vorfällen mit Turla / Uroburos

Relevante Dokumente

- Technischer Bericht über den Spionagefall bei der RUAG – Zusammenfassung (Q: Schweizer Melde- und Analysestelle Informationssicherung MELANI)

- APT Case RUAG, Technical Report (Q: Schweizer Melde- und Analysestelle Informationssicherung MELANI)

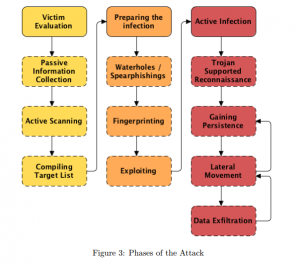

Anfang 2016 wurde bei dem staatseigenen Schweizer Rüstungskonzern RUAG die Infektion mit einer Schadsoftware entdeckt, die vermutlich seit mindestens Ende 2014 in den Systemen aktiv war. Die Schadsoftware wurde dabei gezielt und sehr kontrolliert weiter verbreitet (also vermutlich ohne automatische Infektionen) und arbeitete sehr versteckt. Ziel der Angriff waren dabei in ersten Schritten das sog. Active Directory, mit dem in Windows-Netzwerken die Zugriffs- und Programm-Berechtigungen verwaltet werden. Dabei haben die Angreifer versucht schrittweise höhere System-Berechtigungen zu erlangen um damit den Zugriff auf sensitive Daten zu erhalten. Dabei wurden mutmaßlich auch Berechtigungen die in den Bereich des Verteidigungsministeriums sowie der Bundesverwaltung fallen betroffen. Insgesamt sollen 20 GB an Daten kopiert worden sein. Der gezielte Angriff wurde dabei betont verdeckt durchgeführt. So kommunizierten die infizierten Systeme miteinander um dadurch eine potentiell auffällige übermäßige Kommunikation mit externen Command & Control Servern zu vermeiden.

Anfang 2016 wurde bei dem staatseigenen Schweizer Rüstungskonzern RUAG die Infektion mit einer Schadsoftware entdeckt, die vermutlich seit mindestens Ende 2014 in den Systemen aktiv war. Die Schadsoftware wurde dabei gezielt und sehr kontrolliert weiter verbreitet (also vermutlich ohne automatische Infektionen) und arbeitete sehr versteckt. Ziel der Angriff waren dabei in ersten Schritten das sog. Active Directory, mit dem in Windows-Netzwerken die Zugriffs- und Programm-Berechtigungen verwaltet werden. Dabei haben die Angreifer versucht schrittweise höhere System-Berechtigungen zu erlangen um damit den Zugriff auf sensitive Daten zu erhalten. Dabei wurden mutmaßlich auch Berechtigungen die in den Bereich des Verteidigungsministeriums sowie der Bundesverwaltung fallen betroffen. Insgesamt sollen 20 GB an Daten kopiert worden sein. Der gezielte Angriff wurde dabei betont verdeckt durchgeführt. So kommunizierten die infizierten Systeme miteinander um dadurch eine potentiell auffällige übermäßige Kommunikation mit externen Command & Control Servern zu vermeiden.

Beachtenswert an den Angriffen ist zum einen die Ähnlichkeit der verwendeten Schadsoftware zu früheren Vorfällen mit der Malware Turla / Uroburos. Der hier verlinkte technische Bericht geht auf die Evolution der Schadsoftware genauer ein. Aufgrund der Ähnlichkeiten vermutet die für die Untersuchung zuständige Schweizer Melde- und Analysestelle Informationssicherung (MELANI) russische Angreifer hinter den Attacken. Darüber hinaus sind die Angriffe und insbesondere das gewählte vorsichtige schrittweise Vorgehen sowie die Wahl der Ziele ein exemplarisches Beispiel von moderner Cyber-basierter Wirtschaftsspionage – mit möglicherweise staatlichem Hintergrund. Darüber hinaus illustrieren die Vorfälle, dass die Durchführung von Cyberangriffen primär eine Frage des strategischen Willens darstellen als von speziellen Werkzeugen abhängen. Die Angreifer wären aufgrund der Tiefe mit der sie in das System eindringen konnten sowie den erlangten hohen Berechtigungsstufen in der Lage gewesen massenhaft sensible Daten zu löschen, zu modifizieren oder ihrerseits die Dokumente mit Schadsoftware zu versehen um so massenhaft Computersysteme zu sabotieren.

Beachtenswert an den Angriffen ist zum einen die Ähnlichkeit der verwendeten Schadsoftware zu früheren Vorfällen mit der Malware Turla / Uroburos. Der hier verlinkte technische Bericht geht auf die Evolution der Schadsoftware genauer ein. Aufgrund der Ähnlichkeiten vermutet die für die Untersuchung zuständige Schweizer Melde- und Analysestelle Informationssicherung (MELANI) russische Angreifer hinter den Attacken. Darüber hinaus sind die Angriffe und insbesondere das gewählte vorsichtige schrittweise Vorgehen sowie die Wahl der Ziele ein exemplarisches Beispiel von moderner Cyber-basierter Wirtschaftsspionage – mit möglicherweise staatlichem Hintergrund. Darüber hinaus illustrieren die Vorfälle, dass die Durchführung von Cyberangriffen primär eine Frage des strategischen Willens darstellen als von speziellen Werkzeugen abhängen. Die Angreifer wären aufgrund der Tiefe mit der sie in das System eindringen konnten sowie den erlangten hohen Berechtigungsstufen in der Lage gewesen massenhaft sensible Daten zu löschen, zu modifizieren oder ihrerseits die Dokumente mit Schadsoftware zu versehen um so massenhaft Computersysteme zu sabotieren.