Keyfacts

- entdeckt: Frühjahr 2012 von Kaspersky (siehe Golem-Bericht)

- sicher aktiv seit: 2008, Bestandteile einiger Infektionen von 2002/2003

- letzte Aktualisierung: 2013

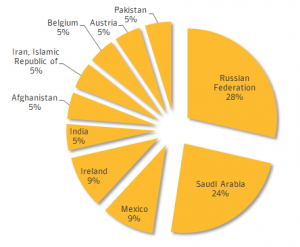

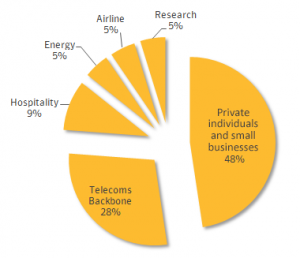

- Verbreitung: Computersysteme größtenteils in Russland und Saudi-Arabien, dabei ~25% der Infektionen bei Telekommunikations-Anbietern und ~50% bei Privatpersonen und kleine Firmen, außerdem private Unternehmen, staatliche Einrichtungen und Forschungseinrichtungen, größtenteils Russland und Saudi-Arabien, mutmaßlich auch ein infizierter Rechner im deutschen Kanzleramt, eventuell wurde Regin auch für den Angriff auf die belgische Belgacom verwendet

- Infektion und Replikation: keine einheitlichen Angriffsvektoren verwendet sondern individualisierte Attacken (Watering hole, Trojaner, Exploits), Replikations-Mechanismen unbekannt

- Hauptziel: einerseits typische Funktionalität der Datenspionage (Keylogger, Screenshots, Dateien kopieren), andererseits besteht die Möglichkeit die Schadfunktion modular zu individualiseren, z.T. sehr spezielle Schad-Module aufgefunden (Zugriff auf spezifische Server-Infrastrukturen, Software oder Hardware)

- Vermutliche Herkunft: möglicherweise Bestandteil des Cyber-Arsenals der Five Eyes

Relevante Dokumente

- Regin: Top-tier espionage tool enables stealthy surveillance (Q: Symantec)

- Comparing the Regin module 50251 and the „Qwerty“ keylogger (Q: Kaspersky via SecureList)

- An analysis of Regin’s Hopscotch and Legspin (Q: Kaspersky via SecureList)

- Offenbar Spionagesoftware Regin auf Rechner im Kanzleramt entdeckt (Q: heise.de)

- Operation Socialist – How GCHQ Spies Hacked Belgium’s Largest Telco (Q: The Intercept)

- Warriorpride – Malware from the Five Eyes (Q: Der Spiegel1)

- Kaspersky Lab – Cyberwaffe Regin griff Mobilfunk-Basisstationen an (Q: Golem.de)

Bei Regin handelt es sich um ein Framework von Schadsoftware, das den Analysen von Symantec (siehe Dokumente) zufolge bereits zwischen 2008 und 2011 eingesetzt worden ist, dann verschwand und seit 2013 in einer aktualisierten Version erneut entdeckt wurde. Regin ist wie andere komplexe Malware-Systeme der letzten Jahre stark modular aufgebaut und verfügt über sehr viele unterschiedliche Funktionsbestandteile. Damit kann sowohl der Infektionsmechansimus für ein konkretes Ziel angepasstwerden (bspw. für Watering-Hole-Attacken, als Trojaner oder über Sicherheitslücken in anderer Software) als auch die als Payload bezeichnete eigentliche Schadfunktion. Auf infizierten Systemen wurden daher Regin-Bestandteile gefunden die für eine typische Datenspionage eingesetzt werden, wie das Sammeln von Tastatureingaben, das Anfertigen von Screenshots oder das Kopieren von Dateien. Einige Infektionen enthielten jedoch auch sehr spezifische Module für den Zugriff auf spezielle Software (Microsoft IIS web server) oder spezielle Hardware (Zugriff auf den Datenverkehr eines Basisstation für Mobiltelefone). Der modulare Aufbau von Regin beruht auch daher, dass der Infektions-Mechanismus der Malware schrittweise erfolgt. Alle, dem ersten Zugriff nachfolgenden Schritte und die benötigten Funktionen sind verschlüsselt und werden jeweils vor der Ausführung in ein virtuelles Dateisystem entschlüsselt. Auf diese Weise werden die Regin-Bestandteile vom Dateisystem des infizierten Rechners entkoppelt und verborgen. Da auch die Kommunikation von Regin mit den Command & Control-Servern in hohem Grade verschleiert erfolgt („per ICMP/Ping, eingebetteten Kommandos in HTTP Cookies und angepassten TCP and UDP Protokollen“) vermuten die Symantec-Analysten, dass Regin als Spionage-Software für einen langjährigen geheimen Einsatz vorgesehen war und vermutlich die Entwicklung einer staatlicher Institution ist:

Bei Regin handelt es sich um ein Framework von Schadsoftware, das den Analysen von Symantec (siehe Dokumente) zufolge bereits zwischen 2008 und 2011 eingesetzt worden ist, dann verschwand und seit 2013 in einer aktualisierten Version erneut entdeckt wurde. Regin ist wie andere komplexe Malware-Systeme der letzten Jahre stark modular aufgebaut und verfügt über sehr viele unterschiedliche Funktionsbestandteile. Damit kann sowohl der Infektionsmechansimus für ein konkretes Ziel angepasstwerden (bspw. für Watering-Hole-Attacken, als Trojaner oder über Sicherheitslücken in anderer Software) als auch die als Payload bezeichnete eigentliche Schadfunktion. Auf infizierten Systemen wurden daher Regin-Bestandteile gefunden die für eine typische Datenspionage eingesetzt werden, wie das Sammeln von Tastatureingaben, das Anfertigen von Screenshots oder das Kopieren von Dateien. Einige Infektionen enthielten jedoch auch sehr spezifische Module für den Zugriff auf spezielle Software (Microsoft IIS web server) oder spezielle Hardware (Zugriff auf den Datenverkehr eines Basisstation für Mobiltelefone). Der modulare Aufbau von Regin beruht auch daher, dass der Infektions-Mechanismus der Malware schrittweise erfolgt. Alle, dem ersten Zugriff nachfolgenden Schritte und die benötigten Funktionen sind verschlüsselt und werden jeweils vor der Ausführung in ein virtuelles Dateisystem entschlüsselt. Auf diese Weise werden die Regin-Bestandteile vom Dateisystem des infizierten Rechners entkoppelt und verborgen. Da auch die Kommunikation von Regin mit den Command & Control-Servern in hohem Grade verschleiert erfolgt („per ICMP/Ping, eingebetteten Kommandos in HTTP Cookies und angepassten TCP and UDP Protokollen“) vermuten die Symantec-Analysten, dass Regin als Spionage-Software für einen langjährigen geheimen Einsatz vorgesehen war und vermutlich die Entwicklung einer staatlicher Institution ist:

Regin is a complex piece of malware whose structure displays a degree of technical competence rarely seen. Customizable with an extensive range of capabilities depending on the target, it provides its controllers with a powerful framework for mass surveillance and has been used in spying operations against government organizations, infrastructure operators, businesses, researchers, and private individuals. [..] It is likely that its development took months, if not years, to complete and its authors have gone to great lengths to cover its tracks. Its capabilities and the level of resources behind Regin indicate that it is one of the main cyberespionage tools used by a nation state. (Q: Symantec)

Ausser den generellen Informationen des Symantec-Berichts ist über die konkreten infizierten Systeme wenig öffentlich bekannt. Laut Meldungen der BILD-Zeitung (siehe Heise-Artikel) soll die Schadsoftware auf dem Computer einer Referatsleiterin des deutschen Bundeskanzleramts entdeckt worden sein, sich jedoch nicht auf weitere Systeme ausgebreitet haben, offiziell bestätigt ist dieser Vorfall jedoch nicht. Experten von Kaspersky haben jedoch Funktionsbestandteile („Hopscotch“ und „Legspin“) in einigen Regin-Installationen entdeckt, die bereits als ursprünglich unabhängige Teile zwischen 2002 und 2003 entwickelt und dann offensichtlich als Module für Regin verwendet worden sind. Die Codenamen der beiden Module tauchen nach Erkentnissen des britischen „The Intercept“ auch in Dokumenten auf, die durch Edward Snowden über das britische GCHQ veröffentlicht wurden und die Vermutung offen lassen, ob die Module oder Bestandteile des Regin-Frameworks selbst für den Angriff auf die belgische Belgacom, die dem GCHQ zugeschrieben wird, verwendet wurden.

Ausser den generellen Informationen des Symantec-Berichts ist über die konkreten infizierten Systeme wenig öffentlich bekannt. Laut Meldungen der BILD-Zeitung (siehe Heise-Artikel) soll die Schadsoftware auf dem Computer einer Referatsleiterin des deutschen Bundeskanzleramts entdeckt worden sein, sich jedoch nicht auf weitere Systeme ausgebreitet haben, offiziell bestätigt ist dieser Vorfall jedoch nicht. Experten von Kaspersky haben jedoch Funktionsbestandteile („Hopscotch“ und „Legspin“) in einigen Regin-Installationen entdeckt, die bereits als ursprünglich unabhängige Teile zwischen 2002 und 2003 entwickelt und dann offensichtlich als Module für Regin verwendet worden sind. Die Codenamen der beiden Module tauchen nach Erkentnissen des britischen „The Intercept“ auch in Dokumenten auf, die durch Edward Snowden über das britische GCHQ veröffentlicht wurden und die Vermutung offen lassen, ob die Module oder Bestandteile des Regin-Frameworks selbst für den Angriff auf die belgische Belgacom, die dem GCHQ zugeschrieben wird, verwendet wurden.

Die Analysen von Kaspersky haben noch weitere wichtige Erkenntnisse ergeben. So wurden Übereinstimmung im Programmcode zu einem Keylogging-Werkzeug namens „Querty“ entdeckt, das ursprünglich vom Spiegel als Bestandteil des Snowden-Fundus veröffentlicht worden ist. Die beiden identischen Programmbestandteile von Regin und dem „Querty“-Modul verweisen unter anderem an einer Stelle beide auf das übergeordnete gesamte Schadsoftware-Framework von Regin.

This is a solid proof that the Qwerty plugin can only operate as part of the Regin platform (..) As an additional proof that both modules use the same software platform, we can take a look (..) the startup code that can be found in any other plugin of Regin, and include the actual plugin number that is registered within the platform to allow further addressing of the module. This only makes sense if the modules are used with the Regin platform orchestrator. (Q: Kaspersky)

Das „Querty“-Modul taucht als Codename auch in einem vom Spiegel veröffentlichten Dokument zur einer, als „WARRIORPRIDE“ bezeichneten Plattform für die Entwicklung und Zusammenstellung von Schadsoftware auf. Aufgrund dieser Zusammenhänge des Querty-Moduls sowie der Module „Hopscotch“ und „Legspin“ vermuten Experten dass, ob es sich bei WARRIORPRIDE um Regin – in Form eines anderen Codenamens – handelt oder ob Regin Bestandteil dieser Plattform ist.

Kaspersky äußert sich wie auch Symantec nicht direkt zu den mutmaßlichen Urhebern von „Regin“. An der Herkunft der Software kann es aber nun kaum noch Zweifel geben (Q: Spiegel.de)