Keyfacts

- entdeckt: 2013

- sicher aktiv seit: 2007

- letzte Aktualisierung: Jan. 2014, seit der Veröffentlichung alle C&C innerhalb weniger Stunden offline

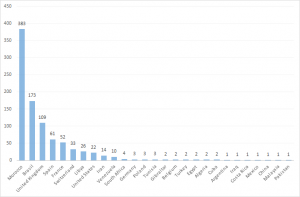

- Verbreitung: 400 Maschinen in 31 Staaten infiziert, dabei Focus auf Regierungsbehörden, Büros von Diplomaten und Botschaften, Energie-, Öl- und Gasunternehmen, Forschungseinrichtungen sowie Aktivisten

- Infektion und Replikation: Keine Selbst-Replikation, Infektion über Spear Phishing, u.a. spezifische Erstellung einer infizierten Webseiten für die Attacke auf ein Zielsystem die automatische einen passenden Exploits für den Zielrechners, basierend auf dessen Software und Betriebssystem eingesetzt hat

- Hauptziel: Datenspionage, darunter Office-Dokumente, Kryptographie-Schlüssel für Signaturen oder den Fernzugriff auf Rechner per Remote Desktop Client, Mitschneiden von Skype-Telefonate und Tastatureingaben, Analyse des WLAN-Datenverkehrs, Suche nach angeschlossenen Nokia-Geräte

- Vermutliche Herkunft: Unbekannt, Debug-Statements und Namensgebung im Quellcode deuten auf Entwickler mit Spanisch als Muttersprache hin

Relevante Dokumente

Careto ist der spanische Begriff für eine Fratze oder eine hässliche Maske und steht für eine gezielte Malware-Attacke die Anfang 2014 durch Kaspersky veröffentlicht wurde. Die Kampagne war zu diesem Zeitpunkt seit mindestens 2007 aktiv und verschwand innerhalb weniger Stunden nach deren Bekanntwerden vollkommen aus dem Netz. Aufgrund der hochgradig gezielten Vorgehensweise stellen Sicherheitsforscher bei Kaspersky Careto auf eine Stufe mit Flame und beschreiben die Qualität der Malware als hochprofessionell.

“They are absolutely an elite APT [Advanced Persistent Threat] group; they are one of the best that I have seen (..) Previously in my opinion the best APT group was the one behind Flame . . . these guys are better.” Costin Raiu, director of Kaspersky’s Global Research and Analysis Team said at a conference here today. “

- Operating system

- Local user accounts

- Hardware

- Memory

- File system

- USB devices

- Running processes

- Installed software

- Network information

- Software

- Hardware

- Network

- Snapshot

- Private credentials

Um das Vorgehen der Malware zu tarnen wurde unter anderem ein gültiges digitales Zertifikat einer fiktiven bukgarischen Firma TecSystem Ltd. verwendet. Careto nutzte daneben auch eine Sicherheitslücke in Flash die ursprünglich durch die IT-Sicherheitsfirma Vupen entdeckt, danach aber nicht veröffentlicht wurde. Vupen selbst ist dafür bekannt Sicherheitslücken durch die Organisation von Hacking-Wettbewerben zu sammeln und aufzukaufen um diese Schwachstellen weiter zu vermarkten, eigenen Aussagen zufolge vornehmlich Staaten und Militärische Einrichtungen.

„Careto“ wurde vermutlich durch Programmierer entwickelt deren Muttersprache Spanisch ist, wie die Namensgebung im Programmcode oder vergessene Debug-Statements nahe legen. Unter der Voraussetzung, dass sich dabei nicht um eine „False flag“-Operation handelt, würde dies den bisherig angenommenen Rahmen jener internationalen Akteure, die über ausreichend Know-How und Ressourcen für die Entwicklung derartig hoch-qualitativer gezielter Malware verfügen, erweitern.