Keyfacts

- entdeckt: Report Februar 2013 veröffentlicht

- sicher aktiv: 2005

- letzte Aktualisierung: 2013 (neue Angriffswelle Frühjahr 2013)

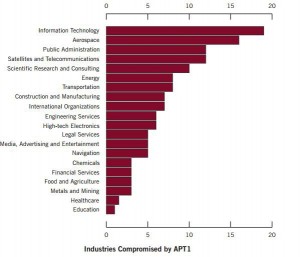

- Verbreitung/Aktivität: mind. 141 Einbrüche bei 20 Hauptindustriezweigen in den USA, Kanada, Großbritannien und weiteren Staaten

Infektion und Replikation: unterschiedliche, teilweise eigens entwickelte Hackertools - Hauptziel: Spionage und evtl. Datendiebstahl

- vermutliche Herkunft: China, vermutlich militärische Organisation

Relevante Dokumente

- APT1: Exposing One of China’s Cyber Espionage Units (Link zu Original-Dokument und Anhang)

- Hackers From China Resume Attacks on U.S. Targets (Link zum Original-Artikel)

- Hackers Plundered Israeli Defense Firms that Built ‘Iron Dome’ Missile Defense System (Q: Krebs On Security)

Quellen: Mandiant, AFP

Der Anfang 2013 durch die US-IT-Forensik & Sicherheitsfirma „Mandiant“ vorgelegte Bericht ist weniger die Dokumentation eines einzelnen Cybervorfalles als vielmehr die gesammelte Auswertung von Vorfällen, die Mandiant zwischen 2006 und 2012 im Namen unterschiedliche Organisationen und Einrichtungen durchgeführt hat. Dabei stießen die Forensiker immer wieder über Aktivitäten einer bestimmten Hackergruppe namens „APT1“ deren Ursprung in China lag. Mit dem Mandiant-Report zu APT1 legen die Forscher die Ergebnisse ihrer Analysen vor, die stark darauf hindeuten dass APT1 identisch zu einer chinesischen Militäreinheit (PLA 61389) ist. Dafür sprechen die mutmaßliche Größe, Ausstattung und Professionalität der Gruppe und die Verortung im Stadtviertel Pudong New Area in Shanghai. In dieser Region ist auch die PLA-Einheit 61389 stationiert, die lt. ihren Statuten für die Bekämpfung von Wirtschaftsspionage zuständig ist und deren Anforderungsprofile für ihre Mitarbeitern Hackern sehr ähnlich sind. Desweiteren wurde speziell diese Region mit Hochgeschwindigkeits-Glasfasern-Netzwerken ausgestattet „im Namen der nationalen Verteidigung“.

Der Mandiant-Report listet darüber hinaus über 40 Hackerwerkzeuge auf, die im Laufe der untersuchten Jahre und Vorfälle durch APT1 eigens entwickelt und eingesetzt wurde um Firmen und Einrichtungen verschiedenster Wirtschaftszweige auszuspionieren. Teilweise blieben die einzelnen Aktivitäten dabei bis zu 5 Jahren unentdeckt.

Die Besonderheit dieses Berichtes liegt im faktischen Nachweis einer staatlich offiziellen Einheit mit Erlaubnis und Auftrag zur Cyberspionage. Dies wurde von China immer wieder abgestritten, auch im Falle dieses Berichtes.

„Wie Mandiant herausstellt, operiere entweder eine riesige Hackergruppe ohne Kenntnis der chinesischen Regierung in nächster Nähe zu militärischen Arealen oder sie sei – auch wenn die Regierung dies bestreitet – tatsächlich eine militärische Einheit mit offiziellen Befehlen zur Cyberspionage.“ (Quelle: heise.de)

Da China seinerseits immer wieder auf tausende Cyberattacken verweist, die von US-amerikanischem Boden aus auf ihre Systeme durchgeführt werden, sind die Enthüllung im Zuge des PRISM-Überwachungsskandals der NSA und die Informationen zu den sog. Tailored Access Operations interessant, die diese Sichtweise erstmals bestätigen.

Weitere Berichte wie von „Krebs On Security“ (siehe oben unter Dokumenten) weisen außerdem auf weitere Vorfällen hin, für die PLA 61389 verantwortlich sein soll. Im beschrieben Fall wurden zwischen 2011 und 2012 wichtige Dokumente zu Raketentechnologie des sog „Iron Dome“, also dem israelischen Raketenabwehrsystem entwendet.