Keyfacts

- entdeckt: Oktober 2012 durch Kaspersky

- sicher aktiv: Mai 2007

- letzte Aktualisierung: 8. Januar 2013, mit hoher Wahrscheinlichkeit noch aktiv

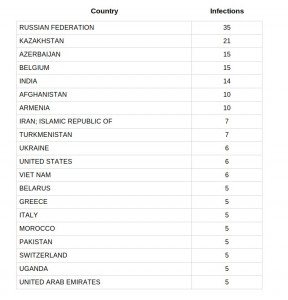

- Verbreitung: hunderte von Infektionen in Spitzeneinrichtungen weltweit, Organisationen aus osteuropäischen und zentralasiatischen Ländern ebenso wie aus den ehemaligen Sowjet-Republiken, wobei Russland die höchste Zahl an Infektionen aufwies, gefolgt von Kasachstan und Aserbaidschan. Westeuropäische und Nordamerikanische Institutionen nur im geringen Umfang

- Infektion und Replikation: Infektion per infizierter E-Mails und Attachment, Ausbreitung über lokales Netzwerk unter Ausnutzung vorher entdeckter Passworte/Daten oder Sicherheitslücken

- Hauptziel: Spionage-Infrastruktur, vermutlich Terabyte an geopolitischen Information und Daten höchster Vertraulichkeit

- Vermutliche Herkunft: unbekannt, viele russische und chinesische Bezeichnungen im Code enthalten

Relevante Dokumente

- The „Red October“ Campaign – An Advanced Cyber Espionage Network Targeting Diplomatic and Government Agencies (Link auf Original-Artikel)

- „Red October“ Diplomatic Cyber Attacks Investigation (Link auf Original-Artikel)

- “Red October”. Detailed Malware Description 2. Second Stage of Attack (Link auf Original-Artikel)

- Agent.btz: a source of inspiration? (Q: SecureList)

Quellen der Bilder: Kaspersky Lab und securelists.com (Link für Detailansicht)

Quellen der Bilder: Kaspersky Lab und securelists.com (Link für Detailansicht)

„Rocra“ oder „Roter Oktober“ ist weniger eine einzelne Malware als vielmehr ein komplexes Netzwerk aus unterschiedlichste Malware-Werkzeugen das über viele Jahre aufgebaut und eingesetzt wurde. Die Infektionen erfolgten dabei in aller Regel mit infizierten Anhängen an gezielt versendeten E-Mails. Die Angreifer hatten es dabei vermutlich auf hochrangige Einrichtungen, Politiker und Diplomaten abgesehen, so beward eine dieser gezielten Mails gebrauchte Diplomaten-PKWs. Rocra selbst ist vermutlich über die Jahre gewachsen und wurde für Zielsysteme und dortige Computersystem angepasst und ausgebaut. Vom technischen Standpunkt her ist Rocra daher ähnlich universell und ein „Schweizer Messer der Malware“ wie Flame. Neben reinen Computersystemen war Rocra dabei auch in der Lage Daten von angeschlossenen Smartphones auszulesen. Auch dabei wurden vor allem Geräte gesucht, die typischerweise bei Staatsbediensteten Verwendung finden. Dieser Schluss wird verstärkt durch das (unter anderem erfolgte) gezielte Suchen und Kopieren von Rocra nach Dateiformaten die bspw. durch ein Verschlüsselungsprogramm erzeugt werden, das von UN & NATO eingesetzt wird. Alle von Rocra gesammelten Informationen wurden dabei scheinbar über die Jahre hinweg verwendet, um infiltrierte Netzwerke weiter auszuspähen und weitere Rechner zu infizieren.

Rocra verwendet des weiteren eine sehr komplexe Methodik um die Herkunft des Angriffs bzw. die für die Koordination solcher komplexen Zugriffe notwendigen Steuerungsrechner zu verbergen. Zu diesem Zweck werden zwischen angegriffenem Ziel und Steuerungszentrale (die sog. C&C Server – Command & Control) viel weitere Computer als Zwischenschritte geschalten, über die Informationen weitergeleitet werden, die jedoch eine Rückverfolgung von entdeckten Zugriffen massiv erschweren.

Erkenntnisse aus Untersuchungen neuster Malware-Vorfälle haben das Interesse von Sicherheitsforscher auf eine sehr viel ältere Maware namens „Agent.btz“ gelenkt, die 2008 Rechner des US-amerikanischen Militärs befallen und Daten gestohlen hatte. Im hier verlinkten Artikel „Agent.btz: a source of inspiration?“ wird argumentiert, dass die damals verwendeten Methoden entweder als Blaupause für einige Bestandteile von Rocra gedient haben könnten oder dass sogar Kooperation der ausführenden Teams bestanden haben. Ähnliche Spekulationen zu Verbindungen gibt es auch für die 2014 entdeckte Malware-Kampagne Uroburos (alternativ als „Snake“ oder „Turla“ bezeichnet)