Keyfacts

- entdeckt: März 2013

- sicher aktiv: 2009

- letzte Aktualisierung: Juni 2013

- Verbreitung: nur Südkorea

- Infektion und Replikation: Spear Fishing, Trojaner

- Hauptziel: Spionage & Datendiebstahl, auch militärischer Daten und Systeme, Sabotage im Fall von „Dark Seoul“

- vermutliche Herkunft: Nordkorea

Relevante Dokumente

- Dissecting Operation Troy: Cyberespionage in South Korea (Quelle offline: McAfee http://www.mcafee.com/in/resources/white-papers/wp-dissecting-operation-troy.pdf)

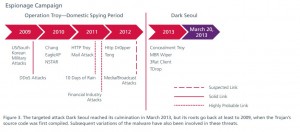

Die Operation “Troy” (Troja) wurde im Zuge der Untersuchungen zur Aktion “Dark  Seoul” entdeckt. Bei dieser wurden am 20. März 2013 auf zehntausenden südkoreanischen Computern – primär im Bereich der Banken- und Printmedien – eine vorher per Trojaner installierte Malware ausgelöst, die den sog. Master Boot Record (MBR) der Festplatten zerstört und die Computer unbenutzt gemacht hat. Nach Aussagen einer der beiden sich bekennenden Hackergruppen wurden weiterhin sensible persönliche Daten gestohlen.

Seoul” entdeckt. Bei dieser wurden am 20. März 2013 auf zehntausenden südkoreanischen Computern – primär im Bereich der Banken- und Printmedien – eine vorher per Trojaner installierte Malware ausgelöst, die den sog. Master Boot Record (MBR) der Festplatten zerstört und die Computer unbenutzt gemacht hat. Nach Aussagen einer der beiden sich bekennenden Hackergruppen wurden weiterhin sensible persönliche Daten gestohlen.

Die Analysen der aufgefunden Malware-Bestandteile haben eine hohe Ähnlichkeit zu Malware-Typen aufgewiesen, die bereits in den vorherigen Jahren für, explizit gegen militärische Organisationen gerichtet Attacken eingesetzt wurden und alle einer gemeinsamen Malware-Familie zu entstammen scheinen. Bei all diesen Attacken wurden zum einen gemeinsame verwendete Programmbibliotheken (sog. DLLs – Dynamic Link Libraries) und gleiche Namensgebungen sowie identische IRC-Kanäle und Server als Command&Control-Server verwendet, die zum ersten Mal in Form des Ablegers “NSTAR” zwischen 2010 und 2011 eingesetzt wurden, der seinerseits auf Code ein Cyberattacke aus dem Jahr 2009 beruht. Anhand dieser Ähnlichkeiten wurden verschiedene Attacken gegen militärischen und zivile Computersysteme in Südkorea identifiziert, die alle der Troy-Malwarefamilie angehören. Da sich für die „Dark Seoul“-Attacke zwei Hacker-Gruppen verantwortlich erklärt haben ist denkbar, dass beide Gruppe an der Troy-Familie gearbeitet haben.

Im Zuge der unterschiedlichen Aktionen im Rahmen der Troy-Operation wurden vor allem Daten kopiert um entweder geheime Informationen zu erlangen oder Informationen die für weitere Aktionen eingesetzt werden konnten (Passwort, Programm-Versionen mit bekannten Sicherheitslücken etc.) Außerdem wurde gezielt per Schlüsselwortsuche und andere Verfahren auf infizierten Systemen nach potentiell relevanten Dokumenten gesucht um nur interessante Dateien zu kopieren und – aufgrund des somit sparsamen – Bandbreitenverbrauchs kein Aufsehen zu erregen.Weiterhin wurde festgestellt, dass die meisten der unterschiedlichen Ableger der Troy-Familie über die MBR-Löschfunktion verfügten, die dann im März 2013 ausgelöst wurde.

Aufgrund der koreanischen Schreibweise der Begriffe in der Schlüsselwortliste mit deren Hilfe nach relevanten Dokumenten gesucht („US Army,“ „secret,“ „weapon,“ „Joint Chiefs of Staff“) wird die Herkunft der Troy-Operationen Nordkorea zugeordnet.