Keyfacts

- entdeckt: unbekannt

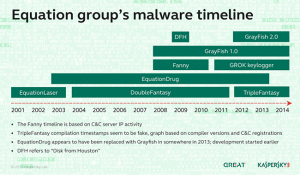

- sicher aktiv seit: unbekannt, älteste Malware-Spuren von 2001, älteste Server-Infrastrukturen von 1996

- letzte Aktualisierung: 02/2015

- Verbreitung: Regierungen und Unternehmen in mehr als 30 Ländern (Regierungs- und diplomatische Einrichtungen, Unternehmen aus ITK, Luftfahrt, Energieversorgung, Militärische Einrichtungen, islamistische Aktivisten, Medien, Transport und Finanzwesen, Kryptographie-Forschung)

- Infektion und Replikation: Umfangreiche Sammlung unterschiedlichster Werkzeuge, darunter manipulierte Festplatten-Firmware, USB-Sticks zum Entdecken / Scannen / Auslesen von entkoppelten Netzwerken, manipulierte Datenträger, verbunden mit einer hoch-komplexen Command&Control-Server-Infrastruktur in 100 Ländern

- Hauptziel: unterschiedlichste Ziele von nachrichtendienstlicher Spionage, Wirtschaftsspionage, Aufklärung im Terrorumfeld und Strafverfolgung

- Vermutliche Herkunft: gemeinsame Codebestandteil zu Stuxnet & Flame deuten auf die Tailored Access operations-Einheit der NSA hin

Relevante Dokumente

- Equation Group: Questions and Answers (Q: Securelist.com offline, Original-Link war https://securelist.com/files/2015/02/Equation_group_questions_and_answers.pdf)

- A Fanny Equation: „I am your father, Stuxnet“ (Q: Securelist.com)

- Massive, Decades-Long Cyberespionage Framework Uncovered (Q: Threatpost.com)

- Inside the EquationDrug Espionage Platform (Q: SecureList)

- Internal NSA about persistence projects (Q: Der Spiegel1)

Mit der als “Equation Group” getauften Malware-Kampagne wurden durch Kasperksy Informationen über eine extrem umfangreiche und langlebige Spionage-Gruppe mit hoch entwickelten Werkzeugen und Kapazitäten veröffentlicht, die bislang (Zeitpunkt der Veröffentlichung: Februar 2015) alles da gewesene übersteigt.

[Die Equation Group ist] ein „Bedrohungsakteur, der hinsichtlich technischer Komplexität und Raffinesse alles bisher Bekannte in den Schatten stellt“, heißt es bei Kaspersky. Sie setze sehr komplizierte Werkzeuge ein, die kostenintensiv entwickelt seien. Ihre Aktionen verberge sie auf außergewöhnlich professionelle Weise. (Q: Golem.de)

Den Namen der Gruppe bezieht sich laut Kaspersky auf die “Vorliebe der Entwickler für Verschlüsselungsmechanismen” und bezieht sich weniger auf eine konkrete Gruppe von Software-Entwicklern als auf eine komplexe Spionage-Kampagne, die über viele Jahre und mit unterschiedlichsten Ziele durchgeführt wurde und deren Priorität der Geheimniswahrung und Persistenz bei allen eingesetzten Hilfsmittel deutlich zu Tage tritt. Ziele der Equation Group sind in mehr als 30 Ländern weltweit zu finden, darunter Deutschland, Frankreich, Großbritannien, den USA und (mit besonders vielen Infektion) im Iran und in Russland. Dabei wurden sehr unterschiedliche Einrichtungen und Personen ausspioniert, von potentiell islamistischen Gefährdern (in der USA und Großbritannien) zu Forschungseinrichtungen, Telekommunikationsfirmen (Deutschland), Rüstungskonzernen, Kryptographienentwicklern bis zu staatlichen und diplomatischen Einrichtungen. Entsprechend der sehr unterschiedlichen Ziele wurden durch die Gruppe sehr diverse Hilfsmittel entwickelt und eingesetzt. Diese reichen von manipulierten Datenträgern oder Webseiten die im Kontext von Forschungsveranstaltungen verbreitet wurden, über modifizierte USB-Sticks deren verborgene Software insbesondere auf das Aufspüren von entkoppelten Netzwerken und den Datenaustausch mit diesen ausgerichtet ist bis zu hochkomplexen und nur mit extremem Detailwissen möglichen Manipulationen der Steuerungssoftware in den Chips von Festplatten reichen. Auf die einzelnen technischen Programme wird nachfolgend noch näher eingegangen. Gemeinsam ist alle Tools, dass ihr technischer Aufbau und ihre Funktionsweise deutlich zeigen, dass die Entwickler die die strategischen Planer stets versucht haben in System völlig unbemerkt zu agieren, dort möglichst lang im verborgenen zu agieren und entwendete Daten auf nahezu unentdeckbaren Wegen aus sicheren System hinaus zu schleusen. Zu diesem Zweck, wie im Falle der Festplattenmanipulationen vermutlich selbst enorme Entwicklungskosten und Entwicklungszeiten in Kauf genommen.

Den Namen der Gruppe bezieht sich laut Kaspersky auf die “Vorliebe der Entwickler für Verschlüsselungsmechanismen” und bezieht sich weniger auf eine konkrete Gruppe von Software-Entwicklern als auf eine komplexe Spionage-Kampagne, die über viele Jahre und mit unterschiedlichsten Ziele durchgeführt wurde und deren Priorität der Geheimniswahrung und Persistenz bei allen eingesetzten Hilfsmittel deutlich zu Tage tritt. Ziele der Equation Group sind in mehr als 30 Ländern weltweit zu finden, darunter Deutschland, Frankreich, Großbritannien, den USA und (mit besonders vielen Infektion) im Iran und in Russland. Dabei wurden sehr unterschiedliche Einrichtungen und Personen ausspioniert, von potentiell islamistischen Gefährdern (in der USA und Großbritannien) zu Forschungseinrichtungen, Telekommunikationsfirmen (Deutschland), Rüstungskonzernen, Kryptographienentwicklern bis zu staatlichen und diplomatischen Einrichtungen. Entsprechend der sehr unterschiedlichen Ziele wurden durch die Gruppe sehr diverse Hilfsmittel entwickelt und eingesetzt. Diese reichen von manipulierten Datenträgern oder Webseiten die im Kontext von Forschungsveranstaltungen verbreitet wurden, über modifizierte USB-Sticks deren verborgene Software insbesondere auf das Aufspüren von entkoppelten Netzwerken und den Datenaustausch mit diesen ausgerichtet ist bis zu hochkomplexen und nur mit extremem Detailwissen möglichen Manipulationen der Steuerungssoftware in den Chips von Festplatten reichen. Auf die einzelnen technischen Programme wird nachfolgend noch näher eingegangen. Gemeinsam ist alle Tools, dass ihr technischer Aufbau und ihre Funktionsweise deutlich zeigen, dass die Entwickler die die strategischen Planer stets versucht haben in System völlig unbemerkt zu agieren, dort möglichst lang im verborgenen zu agieren und entwendete Daten auf nahezu unentdeckbaren Wegen aus sicheren System hinaus zu schleusen. Zu diesem Zweck, wie im Falle der Festplattenmanipulationen vermutlich selbst enorme Entwicklungskosten und Entwicklungszeiten in Kauf genommen.

Hinsichtlich des Ursprungs der Equation Group sprechen einige Anzeichen dafür, dass sie Bestandteil der US-amerikanischen NSA ist und eventuell sogar die, für spezielle Cyber-Zugriffe zuständige TAO-Einheit (“Tailored Access operations) selbst. Zum einen deutet die Vielzahl der angegriffene Ziele und die Breite des Spionage-Spektrums, das von klassischer nachrichtendienstlichen Spionage gegen andere Staaten über Terrorabwehr (islamistische Internet-Foren und deren Teilnehmer wurden überwacht) bis hin zur Wirtschafts- und Forschungsspionage reicht auf einen großen und komplexen institutionellen Hintergrund hin. Zum anderen verwendet eines der älteren Malware-Hilfsmittel Sicherheitslücken (Zero-Day-Exploits) die danach auch bei Stuxnet und seinen Nachfolgern Duqu und Flame Anwendungen fanden. Für die Verbindung zur NSA spricht auch eine Veröffentlichung aus dem Snowden-Fundus des Spiegel. Das Dokument beschreibt dabei unter anderem genau jene Art der geheimen und dauerhaften Speicherung entwendeter Daten in versteckten Bereichen einer Festplatte mittels Manipulation deren Steuerungssoftware. Auch weitere Zuriffe auf die direkte Hardware-Ebene von Computersystemen von Mainboards bis zu dem BIOS eine Computers werden in dem Paper diskutiert. Insgesamt erscheinen diese Mutmaßungen und Indizien angesichts der Kenntnisse über die NSA-Programme, deren finanziellen und dem dahinter stehenden politischen Willen für durchaus stichhaltig.

Hinsichtlich des Ursprungs der Equation Group sprechen einige Anzeichen dafür, dass sie Bestandteil der US-amerikanischen NSA ist und eventuell sogar die, für spezielle Cyber-Zugriffe zuständige TAO-Einheit (“Tailored Access operations) selbst. Zum einen deutet die Vielzahl der angegriffene Ziele und die Breite des Spionage-Spektrums, das von klassischer nachrichtendienstlichen Spionage gegen andere Staaten über Terrorabwehr (islamistische Internet-Foren und deren Teilnehmer wurden überwacht) bis hin zur Wirtschafts- und Forschungsspionage reicht auf einen großen und komplexen institutionellen Hintergrund hin. Zum anderen verwendet eines der älteren Malware-Hilfsmittel Sicherheitslücken (Zero-Day-Exploits) die danach auch bei Stuxnet und seinen Nachfolgern Duqu und Flame Anwendungen fanden. Für die Verbindung zur NSA spricht auch eine Veröffentlichung aus dem Snowden-Fundus des Spiegel. Das Dokument beschreibt dabei unter anderem genau jene Art der geheimen und dauerhaften Speicherung entwendeter Daten in versteckten Bereichen einer Festplatte mittels Manipulation deren Steuerungssoftware. Auch weitere Zuriffe auf die direkte Hardware-Ebene von Computersystemen von Mainboards bis zu dem BIOS eine Computers werden in dem Paper diskutiert. Insgesamt erscheinen diese Mutmaßungen und Indizien angesichts der Kenntnisse über die NSA-Programme, deren finanziellen und dem dahinter stehenden politischen Willen für durchaus stichhaltig.

Details zu den drei wichtigsten Spionage-Hilfsmitteln

Manipulation von Festplatten

Am bedeutendsten wird hier die Manipulation der Steuerungssoftware von Festplatten angesehen. Obgleich diese Technik theoretisch bereits diskutiert und in Einzelfällen auch demonstriert wurde, erfordert sie jedoch enormes Detailwissen darüber, wie die Steuerungssoftware im Einzelnen bei jedem Herstellen (und ggf. auch jeder neuen Festplattengeneration) funktioniert. Für die Manipulation der Festplatten werden dabei spezifische Steuerungskommandos eingesetzt, die von der Herstellern u.a. dafür gedacht sind, die Steuerungssoftware per Software-Update zu aktualisieren. Diese speziellen Kommandos sind dabei i.a.R. nicht öffentlich dokumentiert sodass es enormer Detail- und ggf. Insider-Kenntnisse bedarf derartige Manipulationen erfolgreich durchzuführen. Dies gilt umso mehr, da Festplatten unterschiedlichster Hersteller betroffen sind: Western Digital, Maxtor, Samsung, Toshiba und Seagate. Die Manipulationen dienen dabei i.a.R. Versteckte Bereiche auf der Festplatte zu schaffen, die für Betriebssysteme nicht erkennbar sind und wo entwendete Daten abgelegt werden können. Derart Modifikation überstehen aus Neu-Installation von Betriebssystemen, inklusive der “scheinbaren” Voll-Formatierung der Festplatte:

“Another dangerous thing is that once the hard drive gets infected with this malicious payload, it is impossible to scan its firmware. To put it simply: for most hard drives there are functions to write into the hardware firmware area, but there are no functions to read it back. It means that we are practically blind, and cannot detect hard drives that have been infected by this malware” – warns Costin Raiu, Director of the Global Research and Analysis Team at Kaspersky Lab. (Q: Kaspersky)

Derart aufwendige Angriffswerkzeuge wurden, den Berichten von Kaspersky zufolge jedoch nur für wenige, sehr hochrangige Ziele eingesetzt.

Infektion entkoppelter Netzwerke mittel infiziertem USB-Stick

Eine weitere Malware namens “Fanny” ist in der Lage USB-Sticks zu infizieren und über versteckte Bereiche auf dem Stick Daten zu verdeckt zu entwenden sowie Steuerungs-Informationen “weiter zu tragen”. Diese Funktionalität ist insofern bemerkenswert, weil sie eine Weg darstellt um Malware in entkoppelte, also vom Internet getrennte Netzwerke einzuschleusen und sowohl Daten zu entwenden als auch – über das Hin- und Hertragen des USB-Sticks – Steuerungsinformationen in ein infiziertes System einzuschleusen. Diese Funktion war – wenn auch nicht nachweislich in dieser konkreten Form – ein vermutlich wesentlicher Bestandteil von Stuxnet, mit deren Hilfe es gelingen konnte in die Anreicherungsanlage einzudringen. Tatsächlich nutzen sowohl Fanny als auch Stuxnet dieselbe (bis zur Enthüllung von Stuxnet unentdeckte) Sicherheitslücke in Windows-Systemen um die Infektion per USB-Stick zu ermöglichen.

Informationen zu Grayfish/EquationDrug

Die von Kaspersky als “Grayfish” und “EquationDrug” getauften Malware stellen aus Sicht der Aktivitäten der EqutationGroup Schweizer Messer dar. GrayFish ist dabei ein aktualisierter Nachfolger von EquationDrug ist eine, im Kern sehr schlanke Plattform für Spionage, die um vielfache Module ergänzt werden kann um konkrete Anforderungen umzusetzen. Grayfish greift dabei in den Bootvorgang von unterschiedlichen Windows-Versionen ein und erhält damit faktische volle Kontrolle über das System. Daten werden wieder in verschlüsselten und verborgenen Dateisystemen abgelegt.

“GrayFish includes a highly sophisticated bootkit, which is more complex than any other we’ve ever seen before. This provides an indication of the highest class of developers behind its creation,” the Kaspersky researchers said. (Q: Threatpost.com)

Eine Gruppe namens ShadowBroker hat im August 2016 eine Datei veröffentlicht, die angeblich Hacking-Software aus dem Fundus der EquationGroup enthalten soll. Nach der Veröffentlichung der Hacking-Software durch die ShadowBroker-Gruppe haben mehrere der weltweit großen Netzwerk- und IT-Sicherheitshersteller (darunter CISCO, FortiGate sowie Juniper) kritische Sicherheitslücken in ihrer Software behoben und in ihren Analysen der veröffentlichten Hacking-Werkzeuge gezielte Angriffe gegen ihre Produkte entdeckt. Die Schadsoftware gilt damit als authentisch. Unklar bleibt bislang Herkunft und Motivation der ShadowBroker-Gruppe.